Technology >> Securitate >> Stiri si comunicate

Kaspersky: vulnerabilităţile software sunt exploatate cu succes

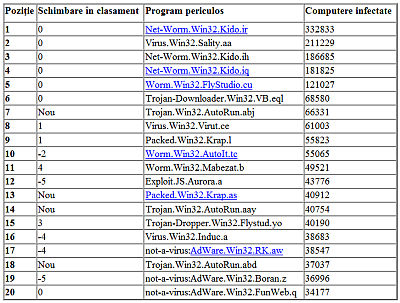

Specialiştii în securitate ai Kaspersky Lab au realizat o serie de studii privind cele mai răspândite 20 de ameninţări informatice ale lunii martie, atrăgând atenţia utilizatorilor privind extinderea din ce în ce mai mare pe Internet a codurilor malware care exploatează vulnerabilităţi în programele software foarte des folosite. Luna martie nu a adus schimbări semnificative în primul clasament, dar specialiştii menţionează trei versiuni ale unui cal troian de tip Autorun. Aceste tipuri de malware au fost analizate şi în clasamentul lunii ianuarie, când au fost descrise ca fişiere infectate care se răspândesc prin intermediul stick-urilor USB: P2P-Worm, Win32.Palevo şi Trojan-GameThief.Win32.Magania.

O nouă intrare direct pe locul 13 este Packed.Win32.Krap.as, reprezentant al familiei malware Packed, folosit pentru comprimarea programelor periculoase, precum soluţiile antivirus false („rogue antivirus”). În ultimele luni, infractorii cibernetici au demonstrat o înclinaţie pentru programele speciale de comprimare a fişierelor executabile. Noi metode de ascundere a adevăratelor funcţii ale celor mai populare tipuri de malware sunt dezvoltate continuu de cibercriminali, astfel explicându-se şi apariţia în fiecare lună a noi variante de tip Krap.

Majoritatea acestor tipuri de malware exploatează vulnerabilităţi software, un astfel de exemplu fiind cea din Internet Explorer CVE-2010-0806. Deoarece problema a fost descrisă prea detaliat pe un blog – după cum atrage atenţia un expert Kaspersky Lab - s-a ajuns la situaţia răspândirii din ce în ce mai extinse a exploit-ului, ale cărui variante se regăsesc şi în clasament: Exploit.JS.CVE-2010-0806.i (pe locul al doilea) şi Eploit.JS.CVE-2010-0806.b (pe locul 10).

Epidemia Gumblar domină în continuare al doilea top 20. Acest troian a revenit în februarie, după ce în luna decembrie 2009 înregistrase o scădere a numărului de încercări unice de download. Gumblar.x ocupă locul întâi în clasament, dar o nouă versiune a fost detectată de motorul de analiză euristică sub numele HEUR: Trojan-Downloader.Script.Generic.

Exploit-ul Aurora, despre care experţii au atras atenţia luna trecută, este în continuare foarte mult folosit de infractorii cibernetici, urcând de pe locul nouă până pe locul cinci. Acesta exploatează vulnerabilitatea CVE-2010-0249 din Internet Explorer, descoperită în luna ianuarie. Atacul informatic (numit „Operation Aurora”) care utiliza această vulnerabilitate a fost intens discutat de presa IT din întreaga lume, când mai multe companii şi orgranizaţii (inclusiv Google şi Adobe) au devenit ţinte ale infractorilor cibernetici.

După două luni de pauză, downloader-ul Twetti.a a revenit în topul lunii martie direct pe locul 14. Analiştii au observat că script-ul foloseşte o interfaţă de programare (API) foarte populară atât pentru infractorii cibernetici, cât şi pentru site-ul Twitter.

Troianul funcţionează astfel: iniţiază o cerere către API, ce rezultă în informaţii despre aşa-numitele „tendinţe”, de exemplu, cel mai discutat subiect pe Twitter la un moment dat. Informaţiile recepţionate sunt apoi folosite pentru a crea un nume de domeniu aparent aleator – dar pe care infractorii cibernetici l-au înregistrat în prealabil, utilizând o metodă similară – şi redirecţionarea traficului către el. Componenta principală a malware-ului (fie un exploit PDF sau un fişier executabil) va fi plasată pe domeniul respectiv. Cu alte cuvinte, link-ul maliţios şi redirecţionarea sunt create „din mers” printr-un intermediar, în acest caz, Twitter. Astfel se explică şi apariţia pe locul 15 a Exploit.JS.Pdfka.bub, fiind o componentă a atacurilor de tip drive-by iniţiate de Twetti.a

Nu în ultimul rând, al doilea top 20 include şi intrări noi, precum Trojan.HTML.Fraud.aj, Trojan.JS.FakeUpdate.ab, Trojan.HTML.Fraud.aq sau Trojan.JS.FakeUpdate.aa, care distribuie soluţii antivirus false.

Tabloul general rămâne din multe aspecte neschimbat: majoritatea atacurilor informatice folosesc Internetul ca mediu de propagare şi exploatează vulnerabilităţi ce apar foarte des în cele mai populare programe software. Din fericire, aceste vulnerabilităţi sunt rapid „reparate” de producători, dar, cu toate acestea, foarte mulţi utilizatori nu instalează patch-urile de securitate la timp. O altă tendinţă care merită menţionată este că malware-ul începe să profite din ce în ce mai mult de naivitatea utilizatorilor, astfel explicându-se şi creşterea atacurilor prin intermediul soluţiilor antivirus false.

Tags: securitate, antivirus, Kaspersky Lab, vulnerabilitate

Parerea ta conteaza:

.jpg) Academia Română a fost creată în 1866 pentru a cristaliza cele mai înalte valori intelectuale din provinciile românești într-o societate erudită menită să consolideze identitatea națională pe baza a patru componente esențiale: limbă și literatură, istorie, etnografie și cultură. La...

Academia Română a fost creată în 1866 pentru a cristaliza cele mai înalte valori intelectuale din provinciile românești într-o societate erudită menită să consolideze identitatea națională pe baza a patru componente esențiale: limbă și literatură, istorie, etnografie și cultură. La...

Construirea unei baze solide pentru securitatea cibernetică a soluțiilor dvs. video

Construirea unei baze solide pentru securitatea cibernetică a soluțiilor dvs. video